La seguridad de las redes industriales considero es el factor crítico o más importante para la operación continua de las instalaciones Industriales en sector como el de petróleo y gas. Con el Modelo Purdue como base del diseño de la segmentación de redes y el uso de soluciones como las de Cisco Systems, la industrial pueden confiar que sus sistemas estarán protegidos contra ciber amenazas, cumpliendo con las normativas internacionales como la ISA99/IEC62443.

La combinación de tecnologías robustas y buenas prácticas asegura que las redes industriales operen de manera eficiente, segura y sin interrupciones, minimizando riesgos y maximizando la productividad.

Interconexión de la OT y la IT

La seguridad de las redes industriales ha ganado cada vez más relevancia en la industria del petróleo y gas, como base de diseño de los proyectos EPC que desarrollamos se utiliza el modelo Purdue, como guía definitiva para la segmentación de las redes IP industriales.

Con la creciente interconexión entre las redes IT y OT, el aumento de los ciberataques dirigidos a infraestructuras críticas, es crucial contar con un enfoque de diseño robusto que garantice la integridad de las operaciones. Aquí es donde el Modelo Purdue y las soluciones de Cisco juegan un papel fundamental para asegurar que las redes industriales se mantengan seguras y cumplan con las normativas internacionales como la ISA99/IEC62443.

Importancia del Modelo Purdue en la seguridad de redes industriales

Si trabajas en el sector de petróleo y gas, sabrás que la seguridad no es solo una prioridad, sino una necesidad constante. Aquí es donde entra el Modelo Purdue for ICS Security, una guía que proporciona una estructura jerárquica para dividir y proteger las redes industriales en diferentes niveles, asegurando que cada capa esté bien segmentada y protegida.

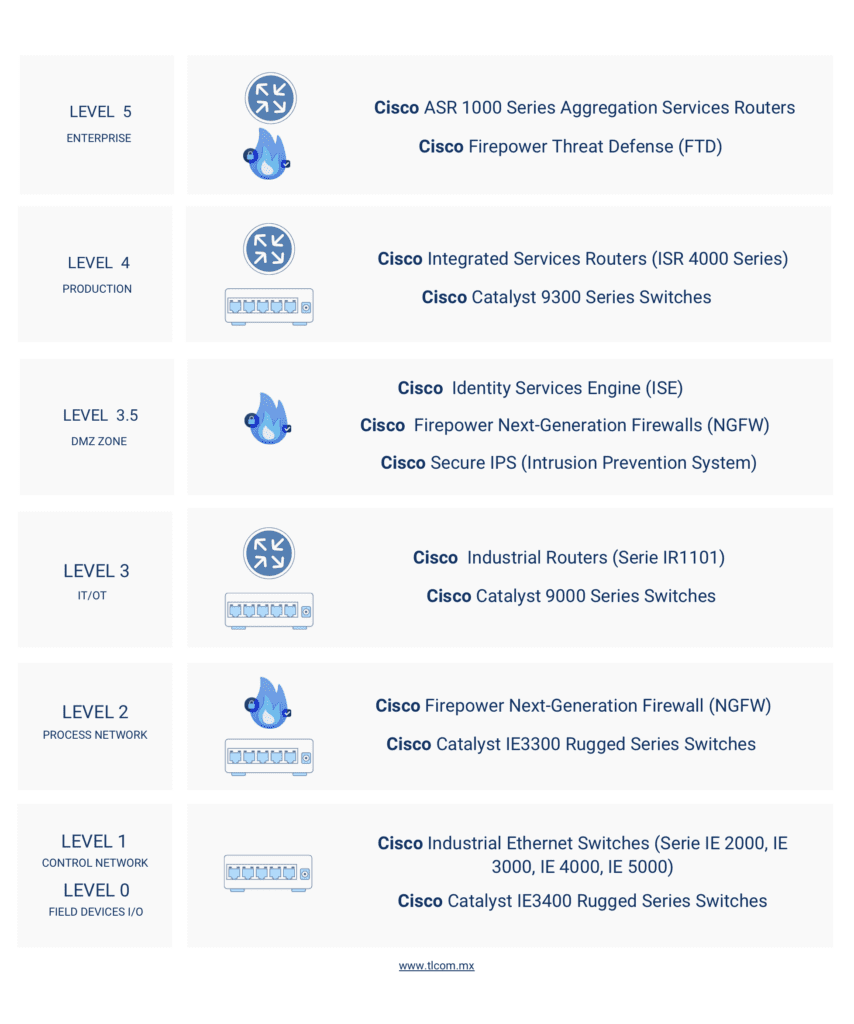

El Modelo Purdue segmenta las redes industriales en seis niveles, desde el control de sensores en el nivel más bajo hasta los sistemas empresariales en el nivel más alto. Esta estructura ayuda a mitigar los riesgos de ciberseguridad al aislar los diferentes sistemas, lo que significa que un ataque o un fallo en un nivel no afectará necesariamente los demás.

Veamos de qué se trata cada nivel del modelo y por qué es tan importante:

- Nivel 0: Dispositivos físicos (sensores, actuadores)

Este es el nivel más bajo, donde están todos los dispositivos de campo que interactúan directamente con el proceso físico, como los sensores de temperatura o presión, y los actuadores que controlan motores o válvulas. Son el punto de partida de la operación, la base que sostienen el proceso, cualquier fallo en este nivel puede generar problemas graves si no está bien segmentado del resto de la red. - Nivel 1: Controladores

Aquí es donde viven los PLC (Controladores Lógicos Programables) y otros dispositivos de control que toman la información de los sensores y ejecutan las órdenes necesarias para mantener la operación. El control automático se lleva a cabo aquí, así que es vital que esté bien protegido, ya que un ataque o fallo en los controladores puede afectar directamente a los procesos industriales. - Nivel 2: Supervisión

Este nivel es donde se encuentran los sistemas SCADA (Supervisión, Control y Adquisición de Datos) y otras interfaces que permiten a los operadores humanos monitorear y ajustar los procesos en tiempo real. Este nivel necesita tener una seguridad sólida, porque es el puente entre los niveles operativos y los de gestión. - Nivel 3: Sistemas de control de procesos

Este nivel gestiona toda la producción a nivel general. Es donde se toman decisiones estratégicas basadas en la información que llega desde los niveles inferiores. Aquí se planifican las órdenes de producción y se ajustan los procesos de manera global, por lo que un ataque a este nivel puede tener un impacto devastador en toda la operación. - Nivel 4: Sistemas de gestión de producción

Este nivel es más gerencial. Aquí se maneja la planificación de la producción y se coordinan actividades a largo plazo. Aunque no afecta directamente la operación física en tiempo real, comprometerlo podría significar perder el control sobre la logística y la optimización de la producción. - Nivel 5: Nivel empresarial

Finalmente, este es el nivel más alto, donde los sistemas IT tradicionales conectan con los niveles industriales. Aquí es donde se gestionan los datos, los ERP (Enterprise Resource Planning), y otros sistemas que se encargan de las funciones empresariales. Es fundamental que esté bien separado de los niveles inferiores, ya que un ataque aquí podría comprometer datos confidenciales de toda la organización.

El riesgo de las redes industriales mal segmentadas

Una de las principales vulnerabilidades en las redes industriales es la falta de segmentación. A menudo, las redes que controlan las operaciones críticas en una planta industrial están conectadas a las redes IT sin las protecciones de borde necesarias. Esto significa que cualquier ataque a la red IT puede, en teoría, llegar a comprometer los sistemas de control industrial (OT), lo que pone en riesgo la seguridad de toda la planta.

Un error común es tratar la red industrial como una extensión de la red corporativa. Este enfoque no solo abre la puerta a posibles ciber amenazas, sino que también dificulta la identificación y resolución de problemas cuando se producen incidentes. Las redes industriales deben tratarse como entidades separadas, incluso con administración separada de la red corporativa, con políticas de acceso restringido y un fuerte enfoque en la ciberseguridad y sin olvidar que deben ser tolerante a fallas.

También puede interesarte

- Diferencia entre PAGA, Page Party e Intercomunicación y Voceo industrial

- LEAN aplicado en el desarrollo de ingeniería de telecomunicaciones

- ISA/IEC 62443-3-3: Requisitos de sistema y niveles de seguridad en redes OT

- ISA/IEC 62443: La base para la seguridad de las redes OT

- Componentes de un Sistema de Intercomunicación y Voceo Industrial

¿Cómo el Modelo Purdue garantiza la seguridad de las redes industriales?

La ciberseguridad de las redes industriales es un factor crítico para la operación continua de las instalaciones de petróleo y gas. Con el Modelo Purdue como base para la segmentación y el uso de soluciones de Cisco, las empresas del sector pueden garantizar que sus sistemas estén protegidos contra posibles ciberamenazas, cumpliendo con las normativas internacionales como ISA99/IEC62443. Esta combinación de tecnologías y buenas prácticas asegurará que las redes industriales operen de manera eficiente, segura y sin interrupciones, minimizando riesgos, maximizando la productividad y mitigando perdidas económicas

El Modelo Purdue ayuda a mitigar riesgos de Ciberseguridad al dividir la red en diferentes niveles, asegurando que las redes OT y IT se mantengan separadas y que los sistemas críticos estén protegidos. Al implementar una segmentación adecuada, es posible garantizar que cualquier ataque o fallo en un nivel no afecte al resto de la infraestructura. Esto es clave en el sector de petróleo y gas, donde un fallo de red puede tener consecuencias catastróficas y perdidas millonarias.

En cada nivel del Modelo Purdue, las soluciones de Cisco aseguran que las comunicaciones estén protegidas y que solo los dispositivos autorizados puedan acceder a los sistemas críticos. Por ejemplo:

- Firewalls de Cisco: Controlan el tráfico entre los diferentes niveles de la red, asegurando que no haya conexiones no autorizadas entre los sistemas de control y los sistemas empresariales. Los productos CISCO Umbrella, CISCO Secure X, CISCO Stealthwatch, CISCO ISE, CISCO NGFW, CISCO Frewall ASA y CISCO TrustSEC.

- Switches y routers industriales de Cisco: Permiten una segmentación y aislamiento claros entre las redes OT y IT, mejorando la seguridad y garantizando la continuidad operativa. Productos como CISCO Catalyst 9400, CISCO IE 5000, IE 4000, IE 3000, IE 9300 Rugged, CISCO Cyber Visión Sensor embebido en serie IE.

Cumplimiento de la norma ISA99/IEC62443 en la seguridad de las redes

La normativa ISA99/IEC62443 establece los requisitos para la protección de sistemas industriales y redes de control, y su cumplimiento es fundamental para garantizar que las redes industriales estén preparadas contra posibles ciber ataques. Las soluciones de Cisco permiten aplicar las mejores prácticas descritas en esta normativa, incluyendo:

- Control de accesos: Garantizando que solo usuarios y dispositivos autorizados puedan acceder a los sistemas de control.

- Monitorización continua: Detectando posibles amenazas en tiempo real y respondiendo rápidamente antes de que puedan afectar a la operación.

- Aislamiento de redes críticas: Asegurando que las redes industriales se mantengan protegidas de las redes corporativas o externas, minimizando el riesgo de ataques.

Soluciones de Cisco para la seguridad de redes industriales

Con una gama de soluciones diseñadas específicamente para entornos industriales, Cisco ofrece las herramientas necesarias para implementar una infraestructura de red segura y conforme a las normativas internacionales. Desde la planificación de la red, hasta la ejecución y el mantenimiento, las soluciones de Cisco permiten gestionar y proteger las redes industriales en sectores críticos.